O Projeto Software Livre Bahia (PSL-BA) é um movimento aberto que busca, através da força cooperativa, disseminar na esfera estadual os ideais de liberdade difundidos pela Fundação Software Livre (FSF), possibilitando assim a democratização do acesso a informação, através dos recursos oferecidos pelo Software Livre. Esta busca tem seus alicerces fundados na colaboração de todos, formando um movimento sinérgico que converge na efetivação dos ideais de Liberdade, Igualdade, Cooperação e Fraternidade.

O Projeto Software Live Bahia é formado pela articulação de indivíduos que atuam em instituições publicas e privadas, empresas, governos ou ONGs, e demais setores da sociedade. Além disso o projeto não é subordinado a qualquer entidade ou grupo social, e não estabelece nenhuma hierarquia formal na sua estrutura interna.

Aurelio A. Heckert: Women's power no projeto Noosfero

31 de Janeiro de 2011, 0:00 - sem comentários aindaLarry Cafiero, publicou ontem em seu blog o artigo "2011: The Year of Women in FOSS" (2011: O Ano da Mulher no Software Livre e Aberto). Nesse texto ele chama a atenção para o fato de que existem mais do que apenas caras barbudos no movimento de Software Livre, que as garotas são uma parcela já notável e que elas estão galgando posições de importância na comunidade.

Claro que a comunidade como um todo não se reúne e decide qual será o tema do ano, como faz a ONU e o Vaticano, mas é comum que alguns membros percebam tendências e tentem prever o que acontecerá de notável no movimento em tal ano. O interessante é que, seguindo essa boa tendência, o poder feminino acaba de crescer no projeto Noosfero com a passagem do bastão de Release Manager de Antonio Terceiro para Daniela Feitosa.

Claro que a comunidade como um todo não se reúne e decide qual será o tema do ano, como faz a ONU e o Vaticano, mas é comum que alguns membros percebam tendências e tentem prever o que acontecerá de notável no movimento em tal ano. O interessante é que, seguindo essa boa tendência, o poder feminino acaba de crescer no projeto Noosfero com a passagem do bastão de Release Manager de Antonio Terceiro para Daniela Feitosa.  É importante destacar também que Keilla Menezes voltou a integrar a Colivre e foi diretamante alocada no time de desenvolvimento do Noosfero, reforçando a presença feminina.

É importante destacar também que Keilla Menezes voltou a integrar a Colivre e foi diretamante alocada no time de desenvolvimento do Noosfero, reforçando a presença feminina.

Ainda ha muito sexismo a ser vencido e muitos passos a serem dados, para que homens e mulheres tenham as mesmas chances e uma representatividade mais equilibrada nas diferentes atividades humanas. Isso faz a Colivre ainda mais orgulhosa por participar ativamente deste processo (longo, mas consistente) de redução do sexismo e fortalecimento da mulher.

Claro que agora você deve ter algum interesse de conhecer nossa manda-chuva, então pode segui-la no micro-blog livre identi.ca. ;-)

Aurelio A. Heckert: Women's power no projeto Noosfero

31 de Janeiro de 2011, 0:00 - sem comentários aindaLarry Cafiero, publicou ontem em seu blog o artigo "2011: The Year of Women in FOSS" (2011: O Ano da Mulher no Software Livre e Aberto). Nesse texto ele chama a atenção para o fato de que existem mais do que apenas caras barbudos no movimento de Software Livre, que as garotas são uma parcela já notável e que elas estão galgando posições de importância na comunidade.

Claro que a comunidade como um todo não se reúne e decide qual será o tema do ano, como faz a ONU e o Vaticano, mas é comum que alguns membros percebam tendências e tentem prever o que acontecerá de notável no movimento em tal ano. O interessante é que, seguindo essa boa tendência, o poder feminino acaba de crescer no projeto Noosfero com a passagem do bastão de Release Manager de Antonio Terceiro para Daniela Feitosa.

Claro que a comunidade como um todo não se reúne e decide qual será o tema do ano, como faz a ONU e o Vaticano, mas é comum que alguns membros percebam tendências e tentem prever o que acontecerá de notável no movimento em tal ano. O interessante é que, seguindo essa boa tendência, o poder feminino acaba de crescer no projeto Noosfero com a passagem do bastão de Release Manager de Antonio Terceiro para Daniela Feitosa.  É importante destacar também que Keilla Menezes voltou a integrar a Colivre e foi diretamante alocada no time de desenvolvimento do Noosfero, reforçando a presença feminina.

É importante destacar também que Keilla Menezes voltou a integrar a Colivre e foi diretamante alocada no time de desenvolvimento do Noosfero, reforçando a presença feminina.

Ainda ha muito sexismo a ser vencido e muitos passos a serem dados, para que homens e mulheres tenham as mesmas chances e uma representatividade mais equilibrada nas diferentes atividades humanas. Isso faz a Colivre ainda mais orgulhosa por participar ativamente deste processo (longo, mas consistente) de redução do sexismo e fortalecimento da mulher.

Claro que agora você deve ter algum interesse de conhecer nossa manda-chuva, então pode segui-la no micro-blog livre identi.ca. ;-)

Tiago Bortoletto Vaz: new website

30 de Janeiro de 2011, 0:00 - sem comentários aindaI’m switching from WordPress to a virtual private server. I’m playing with a Gandi.net VPS. So far, I’m happy with their domain registration service. Also, they offer some discounts for Debian people. Btw, I still have a promo code for a one month free VPS share which I’m allowed to give away.

For my new website (same old URL) I’m using PyBlosxom over Lighttpd in a Debian GNU/Linux system. I want to keep things simple by git-pushing plain text files for all html content.

For the blog system I’ve just written a plugin which gives PyBlosxom the (very nice!) txt2tags formatter (source: t2t.py). There’re still issues to fix but it’s working quite well.

So, thanks WordPress for all the fish. This is probably my last post here. (although I’m keeping the current account active for comments)

Lucas Almeida Rocha: Micro Commits

28 de Janeiro de 2011, 0:00 - sem comentários aindaIt’s been a few years since I became a full-time git user both at work and in the FLOSS projects I contribute to. I guess there’s no need to argue in favour of git at this point as it has become a sort of given on any sane software project—along with some other DVCS. I can’t really remember anymore how my life with Subversion was. Sad, I guess…

One of my favourite cultural shifts in software development brought by DVCS is the use of micro commits. JP has just blogged about it. Here are what I consider the most useful benefits of micro commits.

Tell a story. When you send one huge patch implementing a feature or fixing a bug, you’re completely hiding the incremental process through which you reached your final solution. On the other hand, a well written series of micro commits tell the reviewers the whole story of your code changes, step by step.

Discipline. If you want to tell a coherent story with your commits, you obviously need to organize them properly. Each commit should be a self-contained step towards the new feature or bug fix. Writing good patch series requires quite a bit of practice. It’s a very good exercise in terms of splitting a complex solution into a well-defined sequence of code changes—leading to more disciplined development practices.

Better code reviews. Because micro commits are, well, small, they are much easier to review because they do only one thing at a time. You get better code reviews as a consequence because the patches tend to contain no unrelated code changes.

Bisect and cherry-pick. Huge commits makes bisect and cherry-pick close to useless. And you don’t want that! Micro commits make it much easier to spot what caused a regression. Plus, they make it very easy to cherry-pick commits from one branch to another.

Git makes it utterly simple to move, split, squash, reorder, and remove commits providing the best ways to write good series of micro commits. It allows you to look like the perfect developer to the outside world by incrementally fixing your commits before submitting your patches for review. If you’re not micro-committing yet, you should.

Live Blue News: Planet KDE Agora em Português

26 de Janeiro de 2011, 0:00 - sem comentários aindaCaros Amigos, Compatriotas e Adoradores de Software Livre em Geral, Hoje estamos ( não hoje, tem um tempiinho já na verdade ) estreando o PlanetKDE em toda sua glória, com um agregador de Feeds em Português. Caso você tenha um blog que fale sobre o KDE em nossa lingua mãe, mesmo que a mãe seja a ultima flor do Lácio, por favor, junte-se a nós. O KDE é o maior grupo de Software Livre em existência, e um dos unicos 2 grupos a ter passado a barreira de mais de um milhão de commits em seus repositórios de código ( o outro unico projeto a passar essa marca é o Apache ).

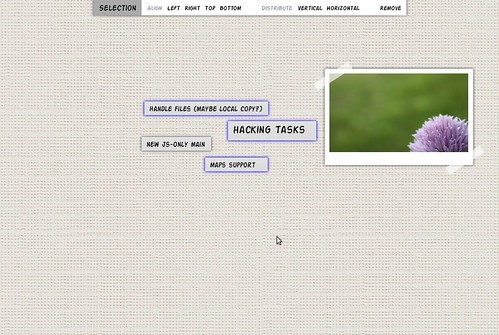

Lucas Almeida Rocha: Selection in The Board

25 de Janeiro de 2011, 0:00 - sem comentários aindaSince I started dogfooding The Board on a daily basis, it became clear to me that not having a simple way to arrange multiple elements in the page is quite annoying. If you wanted to arrange multiple elements in a specific area of the page, you’d end up having to move each element separately, one by one. Argh! This is why I decided to focus on an initial set of features targeting this specific issue for the upcoming release.

You can now select, move, align, distribute, and remove multiple elements in a page. Click on the image above to see a video demonstrating the new features. Selection can done in three ways: the usual dragging from background to start selecting a region of the page, Ctrl+clicking on elements, or using Ctrl+A to select all elements in the page.

Once more than one element is selected, a context toolbar slides in presenting all available operations for the selection. I’m following the same obviousness, clarity, and consistency principles I’ve discussed before. The available operations for any app state are always visible and easily accessible. No need to dig around to find out what to do.

As usual, feedback on the design decisions are more than welcome. So, what’s next? I’ll be fixing a few critical bugs and then roll a new release. I’ve been pestering distro guys to create packages for The Board. I’ll hopefully be announcing the next release with links to distro packages.

Alexandro Silva: LAMP++ – Implementando um servidor LAMP seguro ( Atualizado )

20 de Janeiro de 2011, 0:00 - sem comentários aindaVocês devem estar achando que fiquei maluco, porque postar um assunto tão batido?

Calma!

O objetivo deste post é apresentar todo o processo de implantação de um servidor LAMP seguro de forma rápida e prática. Veremos quais são os pacotes necessários, como fazer o hardening, tunning, monitoramento e segurança.

Não irei detalhar cada fase do processo, quando necessário irei adicionar links com maiores informações.

Instalação dos pacotes

aptitude install apache2 apache2-mpm-prefork apache2-utils apache2.2-common binutils build-essential ca-certificates curl dbconfig-common defoma dpkg-dev fontconfig-config gawk javascript-common libapache2-mod-php5 libapr1 libaprutil1 libc6-dev libcurl3 libdbd-mysql-perl libdbi-perl libexpat1 libfontconfig1 libfreetype6 libgd2-xpm libgmp3c2 libgomp1 libhtml-template-perl libio-multiplex-perl libjpeg62 libjs-jquery libmpfr1ldbl libmysqlclient15off libnet-cidr-perl libnet-daemon-perl libnet-server-perl libnet-snmp-perl libplrpc-perl libpng12-0 libpq5 libssh2-1 libstdc++6-4.3-dev libt1-5 libtalloc1 libterm-readkey-perl libtimedate-perl libwbclient0 libxpm4 munin-node mysql-server mysql-common openssl openssl-blacklist php5 php5-common php5-gd php5-mysql php5-suhosin psmisc ssl-cert ttf-dejavu ttf-dejavu-core ttf-dejavu-extra wwwconfig-common libwww-perl htop sudo

Hardening e Tunning do Apache

Edite os seguintes parâmetros do arquivo /etc/apache2/conf.d/security

Server Tokens

De

ServerTokens FullPara

ServerTokens ProdServerSignature

De

ServerSignature OnPara

ServerSignature OffTraceEnable

De

TraceEnable OnPara

TraceEnable Off

Nos arquivos de configuração em /etc/apache2/sites-available/ edite a linha Document / deixando da seguinte forma:

Order Deny,Allow

Deny from All

Options FollowSymLinks

AllowOverride None

Habilite o server-status para adquirir estatísticas do Apache2

Crie o arquivo server-status em /etc/apache2/conf.d/ com o seguinte conteúdo:

SetHandler server-status

Deny from all

Allow from localhost

Se desejar faça o baixe o arquivo server-status AQUI

Adicione a seguinte linha no final do arquivo /etc/apache2/apache2.conf

ExtendedStatus On

Habilite o módulo info

a2enmod info

Habilite o SSL

Para habilitar o SSL acesse AQUI

Tunning do Apache

As configurações de tunning do Apache2 estão totalmente ligadas a quantidade de recursos ( CPU, memória e banda ) disponíveis:

Por exemplo para um servidor QuadCore com 8 GB e um link de 5Mb eu recomendo a seguinte configuração:

StartServers 5

MinSpareServers 5

MaxSpareServers 10

ServerLimit 1000

MaxClients 1000

MaxRequestsPerChild 0

Descrição de cada diretiva:

StartServers – Configura o número de processos filhos criados na inicialização ( Recomendado deixar o valor padrão )

MinSpareServers – Número minimo de processos que não manipulam requisições. ( Recomendado deixar o valor padrão )

MaxSpareServers – Número máximo de processos que não manipulam requisições. ( Recomendado deixar o valor padrão )

ServerLimit – Valor máximo da diretiva MaxClients. ( Deve ser igual ou superior ao MaxClients )

MaxClients – Número máximo de conexões simultâneas. ( Varia de acordo com os recursos disponíveis )

MaxRequestsPerChild – Limite de requesições que um processo filho poderá manipular. ( 0 siginifica ilmitado )

Dica Importante: Para testes de benchmark do Apache2 recomendo o uso do AB ( Apache Benchmark )

Hardening e Tuninng do MySQL

Execute o seguinte comando e siga os passos recomendados:

/usr/bin/mysql_secure_installation

Enter current password for root (enter for none): Informe a senha do root do mysql ou pressione ENTER se a senha ainda não foi configurada

Change the root password? [Y/n] Pressine ENTER para criar uma nova senha

Remove anonymous users? [Y/n] Pressione ENTER

Disallow root login remotely? [Y/n] Pressione ENTER

Remove test database and access to it? [Y/n] Pressione ENTER

Reload privilege tables now? [Y/n] Pressione ENTER

MySQL Tunning

Para o tunning recomendo o uso do MySQL Performance Tuning Primer Script .

Dica Importante: O uso desta ferrramenta é recomendado após 48 horas de uso do banco permitindo que o script detecte os valores corretos para o tunning do banco.

Este script validará os parâmetros do arquivo my.cnf e criará um novo arquivo com as alterações recomendadas.

Hardening do PHP

Para ampliar a segurança do PHP recomendo o uso do Suhosin , o Debian implementa ele por padrão. Além do suhosin é necessário desabilitar os seguintes parâmetros do arquivo /etc/php5/apache2/php.ini:

allow_url_fopen = Off

display_errors = Off

magic_quotes_gpc = Off

allow_url_include = Off

expose_php = Off

register_globals = Off

safe_mode = On

safe_mode_gid = On

session.use_trans_sid = Off

Segurança e Manutenção do S.O.

Desabilite o exim4

invoke-rc.d exim4 stop

update-rc.d exim4 remove

Hardening do SSH

Modifique as seguintes linhas do arquivo /etc/ssh/sshd_config:

Port 22

para por exemplo

Port 3000

PermitRootLogin yes

para

PermitRootLogin no

Limite o uso do sudo somente para o grupo admin

Crie o grupo admin

addgroup admin

Adicione seu usuário nesse grupo

adduser alexos admin

Configure o sudo adicionando a seguinte linha

%admin ALL=(ALL) ALL

Desabilite o usuário root

usermod -L root

Dica Importante: Para manter o sistema operacional e os aplicativos atualizados recomendo o uso do Cron-apt.

Monitoramento de performance

Para montitorar a performance do servidor e dos serviços recomendo o uso do Munin , você encontrará como instalar e configurar o Munin AQUI.

Agora vou apresentar como configurar o Munin para monitorar o Apache.

Com o server-status funcionando habilite os plugins do Apache

cd /etc/munin/plugins

ln -s /usr/share/munin/plugins/apache_processes apache_processes

ln -s /usr/share/munin/plugins/apache_accesses apache_accesses

Feito isso é necessário editar o arquivo /etc/munin/plugin-conf.d/munin-node e informar o usuário com permissão de acesso as informações do apache, no caso do Debian este usuário é o www-data.

vim /etc/munin/plugin-conf.d/munin-node

[apache2]

user www-data

E para finalizar implemente uma camada a mais de segurança. Recomendo fortemente o uso do Ossec Hids e de um pequeno script de firewall.

A instalação e configuração do Ossec Hids você encontrará AQUI .

OBS Importante: Durante a instalação do Ossec opte pela instalação local ao invés do server, assim a instalação será standalone.

Script de Firewall

Crie um arquivo /etc/init.d/firewall.sh com o seguinte conteúdo:

#!/bin/bash

# Server firewall

# Alexandro Silva

# April 27th ’2010PATH=/bin:/usr/bin:/sbin:/usr/sbin

TCPOK=”123 80 443″

UDPOK=”53″iptables -F INPUT

iptables -F OUTPUT

iptables -F FORWARDiptables -P INPUT ACCEPT

iptables -P OUTPUT ACCEPT

iptables -P FORWARD DROP#Drop incoming malformed NULL packets

iptables -A INPUT -p tcp –tcp-flags ALL NONE -j DROP#Drop incoming malformed XMAS packets

iptables -A INPUT -p tcp –tcp-flags ALL ALL -j DROP#Syn flood protection

iptables -A INPUT -p tcp –syn -m limit –limit 1/s –limit-burst 3 -j RETURN#Drop incoming ping request

iptables -A INPUT -p icmp –icmp-type echo-request -j DROPiptables -A INPUT -j ACCEPT -i lo

iptables -A INPUT -j LOG -i ! lo -s 127.0.0.1/255.0.0.0

iptables -A INPUT -j DROP -i ! lo -s 127.0.0.1/255.0.0.0iptables -A OUTPUT -j ACCEPT -o lo

# Permit SSH in the 3000 port

iptables -A INPUT -s 0.0.0.0 -p tcp –dport 3000 -j ACCEPT# Permit access in some TCP ports

for PORTA in $TCPOK

do

iptables -A INPUT -p tcp –dport $PORTA -j ACCEPT

done# Permit access in some UDP ports

for PORTA in $UDPOK

do

iptables -A INPUT -p udp –dport $PORTA -j ACCEPT

done# Drop other entering connections checking the state

iptables -A INPUT -m state –state ! ESTABLISHED,RELATED -j DROPiptables -A FORWARD -m state –state ESTABLISHED,RELATED -j ACCEPT

Se desejar faça o download do script AQUI

Adcione esse script na inicialização do sistema

update-rc.d firewall.sh defaults

Testando a segurança do servidor

Após a conclusão de todos estes passos use as seguintes ferramentas para scanear o servidor e validar todo o trabalho

Conclusão

No que tange a segurança dos servidores LAMP venho tendo bastante sucesso seguindo estes passos. Sei que existem outras implementações tão melhores quanto essa, porém aqui sigo boas práticas e faço uso de poucas ferramentas tornando sua aplicabilidade rápida, simples e de fácil gerência.

See:

Alexandro Silva: LAMP++ – Implementando um servidor LAMP seguro

20 de Janeiro de 2011, 0:00 - sem comentários aindaVocês devem estar achando que fiquei maluco, porque postar um assunto tão batido?

Calma!

O objetivo deste post é apresentar todo o processo de implantação de um servidor LAMP seguro de forma rápida e prática. Veremos quais são os pacotes necessários, como fazer o hardening, tunning, monitoramento e segurança.

Não irei detalhar cada fase do processo, quando necessário irei adicionar links com maiores informações.

Instalação dos pacotes

aptitude install apache2 apache2-mpm-prefork apache2-utils apache2.2-common binutils build-essential ca-certificates curl dbconfig-common defoma dpkg-dev fontconfig-config gawk javascript-common libapache2-mod-php5 libapr1 libaprutil1 libc6-dev libcurl3 libdbd-mysql-perl libdbi-perl libexpat1 libfontconfig1 libfreetype6 libgd2-xpm libgmp3c2 libgomp1 libhtml-template-perl libio-multiplex-perl libjpeg62 libjs-jquery libmpfr1ldbl libmysqlclient15off libnet-cidr-perl libnet-daemon-perl libnet-server-perl libnet-snmp-perl libplrpc-perl libpng12-0 libpq5 libssh2-1 libstdc++6-4.3-dev libt1-5 libtalloc1 libterm-readkey-perl libtimedate-perl libwbclient0 libxpm4 munin-node mysql-server mysql-common openssl openssl-blacklist php5 php5-common php5-gd php5-mysql php5-suhosin psmisc ssl-cert ttf-dejavu ttf-dejavu-core ttf-dejavu-extra wwwconfig-common libwww-perl htop sudo

Hardening e Tunning do Apache

Edite os seguintes parâmetros do arquivo /etc/apache2/conf.d/security

Server Tokens

De

ServerTokens FullPara

ServerTokens ProdServerSignature

De

ServerSignature OnPara

ServerSignature OffTraceEnable

De

TraceEnable OnPara

TraceEnable Off

Nos arquivos de configuração em /etc/apache2/sites-available/ edite a linha Document / deixando da seguinte forma:

Order Deny,Allow

Deny from All

Options FollowSymLinks

AllowOverride None

Habilite o server-status para adquirir estatísticas do Apache2

Crie o arquivo server-status em /etc/apache2/conf.d/ com o seguinte conteúdo:

SetHandler server-status

Deny from all

Allow from localhost

Adicione a seguinte linha no final do arquivo /etc/apache2/apache2.conf

ExtendedStatus On

Habilite o módulo info

a2enmod info

Habilite o SSL

Para habilitar o SSL acesse AQUI

Tunning do Apache

As configurações de tunning do Apache2 estão totalmente ligadas a quantidade de recursos ( CPU, memória e banda ) disponíveis:

Por exemplo para um servidor QuadCore com 8 GB e um link de 5Mb eu recomendo a seguinte configuração:

StartServers 5

MinSpareServers 5

MaxSpareServers 10

ServerLimit 1000

MaxClients 1000

MaxRequestsPerChild 0

Descrição de cada diretiva:

StartServers – Configura o número de processos filhos criados na inicialização ( Recomendado deixar o valor padrão )

MinSpareServers – Número minimo de processos que não manipulam requisições. ( Recomendado deixar o valor padrão )

MaxSpareServers – Número máximo de processos que não manipulam requisições. ( Recomendado deixar o valor padrão )

ServerLimit – Valor máximo da diretiva MaxClients. ( Deve ser igual ou superior ao MaxClients )

MaxClients – Número máximo de conexões simultâneas. ( Varia de acordo com os recursos disponíveis )

MaxRequestsPerChild – Limite de requesições que um processo filho poderá manipular. ( 0 siginifica ilmitado )

Dica Importante: Para testes de benchmark do Apache2 recomendo o uso do AB ( Apache Benchmark )

Hardening e Tuninng do MySQL

Execute o seguinte comando e siga os passos recomendados:

/usr/bin/mysql_secure_installation

Enter current password for root (enter for none): Informe a senha do root do mysql ou pressione ENTER se a senha ainda não foi configurada

Change the root password? [Y/n] Pressine ENTER para criar uma nova senha

Remove anonymous users? [Y/n] Pressione ENTER

Disallow root login remotely? [Y/n] Pressione ENTER

Remove test database and access to it? [Y/n] Pressione ENTER

Reload privilege tables now? [Y/n] Pressione ENTER

MySQL Tunning

Para o tunning recomendo o uso do MySQL Performance Tuning Primer Script .

Dica Importante: O uso desta ferrramenta é recomendado após 48 horas de uso do banco permitindo que o script detecte os valores corretos para o tunning do banco.

Este script validará os parâmetros do arquivo my.cnf e criará um novo arquivo com as alterações recomendadas.

Hardening do PHP

Para ampliar a segurança do PHP recomendo o uso do Suhosin , o Debian implementa ele por padrão. Além do suhosin é necessário desabilitar os seguintes parâmetros do arquivo /etc/php5/apache2/php.ini:

allow_url_fopen = Off

display_errors = Off

magic_quotes_gpc = Off

Segurança e Manutenção do S.O.

Desabilite o exim4

invoke-rc.d exim4 stop

update-rc.d exim4 remove

Hardening do SSH

Modifique as seguintes linhas do arquivo /etc/ssh/sshd_config:

Port 22

para por exemplo

Port 3000

PermitRootLogin yes

para

PermitRootLogin no

Limite o uso do sudo somente para o grupo admin

Crie o grupo admin

addgroup admin

Adicione seu usuário nesse grupo

adduser alexos admin

Configure o sudo adicionando a seguinte linha

%admin ALL=(ALL) ALL

Desabilite o usuário root

usermod -L root

Dica Importante: Para manter o sistema operacional e os aplicativos atualizados recomendo o uso do Cron-apt.

Monitoramento de performance

Para montitorar a performance do servidor e dos serviços recomendo o uso do Munin , você encontrará como instalar e configurar o Munin AQUI.

Agora vou apresentar como configurar o Munin para monitorar o Apache.

Com o server-status funcionando habilite os plugins do Apache

cd /etc/munin/plugins

ln -s /usr/share/munin/plugins/apache_processes apache_processes

ln -s /usr/share/munin/plugins/apache_accesses apache_accesses

Feito isso é necessário editar o arquivo /etc/munin/plugin-conf.d/munin-node e informar o usuário com permissão de acesso as informações do apache, no caso do Debian este usuário é o www-data.

vim /etc/munin/plugin-conf.d/munin-node

[apache2]

user www-data

E para finalizar implemente uma camada a mais de segurança. Recomendo fortemente o uso do Ossec Hids e de um pequeno script de firewall.

A instalação e configuração do Ossec Hids você encontrará AQUI .

OBS Importante: Durante a instalação do Ossec opte pela instalação local ao invés do server, assim a instalação será standalone.

Script de Firewall

Crie um arquivo /etc/init.d/firewall.sh com o seguinte conteúdo:

#!/bin/bash

# Server firewall

# Alexandro Silva

# April 27th ’2010PATH=/bin:/usr/bin:/sbin:/usr/sbin

TCPOK=”123 80 443″

UDPOK=”53″iptables -F INPUT

iptables -F OUTPUT

iptables -F FORWARDiptables -P INPUT ACCEPT

iptables -P OUTPUT ACCEPT

iptables -P FORWARD DROP#Drop incoming malformed NULL packets

iptables -A INPUT -p tcp –tcp-flags ALL NONE -j DROP#Drop incoming malformed XMAS packets

iptables -A INPUT -p tcp –tcp-flags ALL ALL -j DROP#Syn flood protection

iptables -A INPUT -p tcp –syn -m limit –limit 1/s –limit-burst 3 -j RETURN#Drop incoming ping request

iptables -A INPUT -p icmp –icmp-type echo-request -j DROPiptables -A INPUT -j ACCEPT -i lo

iptables -A INPUT -j LOG -i ! lo -s 127.0.0.1/255.0.0.0

iptables -A INPUT -j DROP -i ! lo -s 127.0.0.1/255.0.0.0iptables -A OUTPUT -j ACCEPT -o lo

# Permit SSH in the 3000 port

iptables -A INPUT -s 0.0.0.0 -p tcp –dport 3000 -j ACCEPT# Permit access in some TCP ports

for PORTA in $TCPOK

do

iptables -A INPUT -p tcp –dport $PORTA -j ACCEPT

done# Permit access in some UDP ports

for PORTA in $UDPOK

do

iptables -A INPUT -p udp –dport $PORTA -j ACCEPT

done# Drop other entering connections checking the state

iptables -A INPUT -m state –state ! ESTABLISHED,RELATED -j DROPiptables -A FORWARD -m state –state ESTABLISHED,RELATED -j ACCEPT

Se desejar faça o download do script AQUI

Adcione esse script na inicialização do sistema

update-rc.d firewall.sh defaults

Testando a segurança do servidor

Após a conclusão de todos estes passos use as seguintes ferramentas para scanear o servidor e validar todo o trabalho

Conclusão

No que tange a segurança dos servidores LAMP venho tendo bastante sucesso seguindo estes passos. Sei que existem outras implementações tão melhores quanto essa, porém aqui sigo boas práticas e faço uso de poucas ferramentas tornando sua aplicabilidade rápida, simples e de fácil gerência.

See:

JavaBahia: O Futuro do Desenvolvedor Java

18 de Janeiro de 2011, 0:00 - sem comentários aindaO JavaOne Brasil 2010 foi um evento fantástico, como pudemos ter idéia aqui mesmo no blog, com a cobertura feita pelo JavaBahia. Junto com ZyC, que apresentou o Demoiselle 2.0 no evento (vídeo e slides), tinha que pegar o vôo de volta para a terrinha, então infelizmente não pude assistir ao-vivo a última palestra. Os amigos (e parceiros no artigo de capa do lançamento da revista EasyJava, sobre a história da tecnologia Java) Bruno Souza e Fabiane Nardon fizeram uma viagem até 2020 e nos contaram como será o futuro do desenvolvedor Java.Graças a Otávio, temos o áudio da apresentação inteira. Segue também os slides no Prezi e um vídeo mostrando o momento da viagem deles no tempo.

Divirta-se! Essa é uma palestra que todo profissional de TIC deveria assistir/escutar!!!

Podcast:

Apresentação:

Vídeo da viagem para 2020 (6 min):

Fábio Nogueira: Nosso Planeta!

16 de Janeiro de 2011, 0:00 - sem comentários aindaNão… não é o nosso planeta terra que eu vos falo. E sim do nosso Planeta Ubuntu Brasil!

Com mais de 4.000 seguidores no Twitter, chegou a vez de invadir o Facebook.

Divulguem, façam panfletagem, repassem para todos!! Clique nos ícones abaixo e faça do nosso Planeta, o mais reconhecido na web. ![]()

Rafael Gomes: Lançado o Zabbix 1.8.4

16 de Janeiro de 2011, 0:00 - sem comentários aindaPara os amantes do monitoramento de ativos via Zabbix, essa é uma ótima notícia, pois o lançamento trás novas funcionalidades que facilitarão bastante o trabalho dos administradores.

Vamos lá ver o que há de novo:

- A API do Zabbix está mais consistente. Se você ainda não viu, vale a pena ler sobre essa API.

- Agora o Zabbix pode ser instalado em uma base de dados DB2.

- Monitoria WEB agora suporte autenticação NTLM.

- Melhoria dos logs de erro do Zabbix Server.

- E muitas correções de bugs

Interessou? Que migrar seu Zabbix para essa versão? Leia aqui como.

Ah, não tem o Zabbix instalado ainda? A sua instalação é muito fácil! Veja aqui como.

Rafael Gomes: Campus Party 2011 lá vou eu!

15 de Janeiro de 2011, 0:00 - sem comentários aindaAtenção pessoal!

Sei que já faz um tempo que não escrevo nada, mas mudanças de emprego, pós graduação e outras coisinhas mais tem tomado boa parte do meu tempo.

Fui convidado para participar da organização da área Software Livre da Campus Party 2011, sou responsável pela Lan Livre e irei também ministrar a oficina “Contribua com seu primeiro projeto de Software Livre – HnTool” junto com meu amigo Aurium.

Esse evento promete! Serão quase sete dias de pura imersão no mundo nerd/geek/gamer/devel/colaborativo e vocês acompanharão toda essa minha “saga” aqui no blog.

Fiquem ligados e aguardem novidades!

Camila Oliveira: Formatando e Renomeando Pen Drive no GNU/Linux

15 de Janeiro de 2011, 0:00 - sem comentários aindaTenho um pen drive que utilizo apenas para coisas pessoais, após meses de uso ele começou a apresentar problemas, então resolvi formatá-lo. Como nunca havia formatado um pen drive em um sistema operacional GNU/Linux antes, perguntei a Gui os comandos. Efetuei a formatação criando o sistema de arquivo NTFS compatível com os dois sistemas operacionais que mais utilizo – Ubuntu e Windows. O processo foi bem simples:

1. Pesquisei onde estava instalado o pen drive através do comando abaixo. Após localizar a linha com a informação referente ao meu pen drive, verifiquei o dispositivo – primeira informação da esquerda (exemplo: /deb/sdb1), e o diretório – a segunda informação (exemplo: /media/camila).

$mount

2. Desmontei o pendrive conforme code abaixo, utilizando o endereço do diretório. Ressalto que há uma diferença entre a ação de desmontar um dispositivo atraves do comando umount e clicar na opção “Remover com segurança a unidade” pelo ambiente gráfico. O primeiro apenas desmonta, o segundo remove o dispositivo totalmente.

#umount /media/meu_pendrive

3. Após efetuei a formatação e a criação do novo arquivo propriamente dito.

#mkfs.ntfs /dev/sdb1

O comando mkfs possibilita criar outros tipos de sistemas de arquivos como o ext4, fat32 e outros. Para verificar a relação, no console digite o comando mkfs e clique em tab 2x.

4. Pronto! Pendrive formatado! Depois que formatei fui verificar se tudo estava funcionando corretamente e então observei que o pendrive ficou com um nome estranho, então pesquisei uma forma de renomear o pendrive. Após visitar algumas páginas, localizei esse site que forneceu a dica de como renomear o pen drive.

Em resumo executei os comandos especificados abaixo para o sistema de arquivo NTFS e pronto! Pen drive formatado e renomeado! ;) Tudo funcionou corretamente, mas infelizmente a minha televisão com entrada USB não reconheceu o pen drive, refiz o procedimento para instalar o sistema de arquivo FAT, também coloquei os comandos abaixo.

Para sistema de arquivo NTFS:

#umount /media/nome_pendrive #ntfslabel /dev/sdb1 novoNomePenDrive

Antes de renomear no sistema FAT é necessário checar se há problemas. A primeira linha do código verifica os erros, a segunda corrigi o erro encontrado e a última linha é o comando para renomear o pendrive.

#mlabel -i /dev/sdb1 -s :: #echo mtools_skip_check=1 >> ~/.mtoolsrc #sudo mlabel -i /dev/sdb1 ::NomePendrive

Gabriel "Pnordico" Menezes: [GentooBR] Remoção da documentação oficial do Gentoo em Português do Brasil

14 de Janeiro de 2011, 0:00 - sem comentários aindaPra quem não sabe, já tem alguns anos que a documentação em pt_BR do Gentoo não é atualizada. Ainda que tenham surgido esforços diversos, inclusive do próprio GentooBR, em manter essa documentação sincronizada com a principal, em inglês, esbarramos na dificuldade de conseguir voluntários (tradutores, revisores), ficando o projeto limitado a poucas pessoas, até atingir um ritmo de quase estagnação, apesar de uma certa quantidade de páginas inteiras já terem sido concluídas.

Segue o comunicado publicado no GentooBR:

“A documentação do Gentoo em Português do Brasil encontra-se totalmente desatualizada (as últimas atualizações ocorreram em 2006). Esta falta de atualização tem causado problemas para iniciantes, que acabam por utilizar a documentação desatualizada por falta de informação.

Não existe mão-de-obra suficiente para sincronizar a documentação em Português do Brasil com a documentação em Inglês, nem uma grande quantidade de usuários dependendo dela, ao que parece. Portanto será solicitda a remoção completa do material em Português do Brasil disponível no site oficial do Gentoo.

Caso alguém deseje trabalhar na atualização, entre em contato conosco o quanto antes. ![]() A remoção ainda não foi solicitada.

A remoção ainda não foi solicitada.

Infelizmente não existe justificativa para manter documentação desatualizada disponível para os usuários, e isto pode ser percebido facilmente através dos problemas reportados diariamente nos canais de comunicação, como os canais IRC.

Agradecemos a compreensão de todos.”

De todo modo, com certo pesar, devo concordar. Não é viável manter disponível uma documentação defasada, que terá maior chance de ser maléfica do que benéfica, onerando os canais de suporte aos usuários. Mas é uma pena.

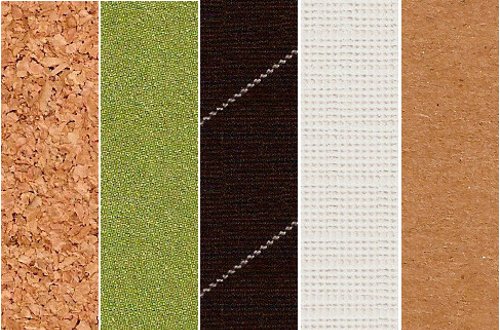

Lucas Almeida Rocha: Backgrounds in The Board

14 de Janeiro de 2011, 0:00 - sem comentários aindaWhen I started writing The Board, I was quite pragmatic about the appearance of the app. I used my limited Gimp and Inkscape skills to produce the UI theme images and grabbed some free background images from internet.

So, the background images you’ve seen on previous The Board demos are just placeholders. Christian Ankert suggested—on the respective bug report— to use some of the free stock images by Kimberly Crick. Great tip! I produced five beautiful backgrounds based on her stock images: cork, cardboard, green, paper, and fabric. The goal with those backgrounds is to reinforce the physical aspect of the UI. Hence the use of textures mimicking real-world materials instead of abstract stuff.

The UI still needs some love from a real graphic designer but I’m quite happy with this first set of backgrounds. If you want to propose new ones, please submit them to GNOME Bugzilla.