O Projeto Software Livre Bahia (PSL-BA) é um movimento aberto que busca, através da força cooperativa, disseminar na esfera estadual os ideais de liberdade difundidos pela Fundação Software Livre (FSF), possibilitando assim a democratização do acesso a informação, através dos recursos oferecidos pelo Software Livre. Esta busca tem seus alicerces fundados na colaboração de todos, formando um movimento sinérgico que converge na efetivação dos ideais de Liberdade, Igualdade, Cooperação e Fraternidade.

O Projeto Software Live Bahia é formado pela articulação de indivíduos que atuam em instituições publicas e privadas, empresas, governos ou ONGs, e demais setores da sociedade. Além disso o projeto não é subordinado a qualquer entidade ou grupo social, e não estabelece nenhuma hierarquia formal na sua estrutura interna.

Ataliba Neto: Alterar Endereço MAC da Placa de Rede no GNU/Linux

29 de Junho de 2010, 0:00 - sem comentários aindaToda placa de rede possui um número de identificação chamado de endereço MAC. Na lógica não deveria existir duas placas de rede com o mesmo endereço, porque muitas redes autorizam/bloqueiam acessos através do endereço MAC e não por IP. Então qual a vantagem de alterar seu MAC? acho que já respondi… *rs

Como alterar?

O exemplo altera a placa de rede eth0 e para executar os comandos abaixo você precisa de acesso root:

# ifconfig eth0 down

# ifconfig eth0 hw ether 00:11:22:33:44:55

# ifconfig eth0 up

Pronto!

Se divirta com seu novo endereço :)

Saiba mais sobre endereço MAC.

Leonardo Couto Conrado: Snorby - Instalação do frontend para snort

28 de Junho de 2010, 0:00 - sem comentários aindaUtilizei para esta implementação o snorby 1.1.3 , ambos sobre o FreeBSD 7.2, mais detalhes sobre essa aplicação:- Snorby 1.1.3:

O snorby é um dos frontends utilizados para visualizar os alertas gerados pelo snort, ele também contém gráficos e estatisticas dos alertas coletados pelo snort. Possui uma interface bastante intuitiva e moderna. Conheça-o http://snorby.org/.

Particulamente gostei muito deste frontend, ele ainda esta em fase de desenvolvimento, mas já dar para utiliza-lo em produção. Veja o report bug do mesmo com a identificação de erros e suas devidas correções e ferramentas a serem implementadas: http://github.com/mephux/Snorby/issues.

O Snorby é desenvolvido utilizando a linguagem de programação ruby on rails para plataforma web. Outro ótimo frontend é o BASE(http://base.secureideas.net/) fork do antigo ACID ambos são desenvolvidos utilizando a ligaugem de programação php.

Vamos para a instalação:

- Programas/dependênias para instalação do Snorby(Instalaremos através do ports):

git-1.7.1 Distributed source code management tool

mysql-client-5.5.4 Multithreaded SQL database (client)

mysql-server-5.5.4 Multithreaded SQL database (server)

ruby18-gems-1.3.7 Package management framework for the Ruby language

ruby18-iconv-1.8.7.248,1 An iconv wrapper class for Ruby

- E através do gem(Gerenciador de pacote do ruby) instalaremos outros pacotes:

- prawn

- rake

- rails

- dbd-mysql

- mysql

- E finalmente através do git:

- Snorby

- Vamos a instalação dos programas e dependencias(No configure do make não marque as opções que aparecerão desmarcadas e deixe as que já estão marcadas):

Instalação do mysql:

# cd /usr/ports/databases/mysql55-server/ && make install clean

Instalação do git:

# cd /usr/ports/devel/git/ && make install clean

Instalação do ruby-gems:

# cd /usr/ports/devel/ruby-gems/ && make install clean

Instalação do ruby-iconv:

# cd /usr/ports/converters/ruby-iconv/ && make install clean

- Instalação dos pacotes através do gem:

# gem install prawn

# gem install rake

# gem install rails

# gem install dbd-mysql

# gem install mysql

Vamos instalar o aplicativo Snorby, instale o mesmo na pasta /usr/local/www então siga o passo a passo:

OBS.: O git utiliza uma porta especifica para realizar o download verifique o seu firewall.

# cd /usr/local/www/ && git clone git://github.com/mephux/Snorby.git

Pronto se tudo ocorreu sem problemas o servidor já se encontra com o snorby instalado, iremos para os pré-requisitos de seu funcionamento:

- Primeiro: Configure o seu snort com banco mysql.

- Segundo: O snorby terá um banco, criado automaticamente pelo rake setup(comando que veremos mais adiante);

- Terceiro : O mysql deve estar iniciado e com permissões de acesso para usuário e seu banco de dados snorby, pois, agora será utilizado somente um único banco que armazenará informações tanto do snort quanto do snorby.

- Quarto: O banco snorby/snort é criado automaticamente pelo rake setup(comando que veremos mais adiante) no localhost ou seja na máquina em que foi instalado o snorby. Não consegui descobri onde alterar essa config.

OBS.: Der permissão para o usuário do banco snorny, para o host localhost, exemplo:

na console do mysql:

GRANT ALL PRIVILEGES ON snorby.* TO snorby@'localhost' IDENTIFIED BY 'senhaDoBDSnorby' WITH GRANT OPTION;

- Após estes passos iremos configurar dois arquivos do Snorby que se encontram em /usr/local/www/Snorby/config, são eles o database.yml e email.yml;

# cp /usr/local/www/Snorby/config/database.yml.example /usr/local/www/Snorby/config/database.yml

# cp /usr/local/www/Snorby/config/email.yml.example /usr/local/www/Snorby/config/email.yml

- Configure os mesmos, o database.yml configura aonde será instalado o banco de dados do snorby e o email.yml confgs para enviar alertas para o email.

Vamos ao processo de confguração automatica do Snorby(Instale os requerimentos adicionais do gem, ele irá informa na console quais são os requerimentos, para carregar o Snorby)

ATENÇÂO: Nessa versão do snoby(1.1.3) a instalação automática só é executada com sucesso se for configurado no arquivo database.yml o BD como localhost e dada as devidas permissões para o usuário que você passa neste mesmo arquivo citado. Aqui onde trabalho configurei como localhost depois instalei o snprby e após instalação executei o script mysql do snorby em outro servidor mysql da minha rede e depois fiz os devidos apontamentos database.yml para o servidor mysql remoto da minha rede.

# cd /usr/local/www/Snorby && rake gems:install

# cd /usr/local/www/Snorby && rake snorby:setup RAILS_ENV=production

Se for a primeira instalação execute também:

# cd /usr/local/www/Snorby && rake snorby:update RAILS_ENV=production

# cd /usr/local/www/Snorby && rake snorby:reset RAILS_ENV=production # ALL DATA WILL BE LOST

Start Snorby:

Ruby18 script/server -e production -b 127.0.0.1 -p 80 -d

-b = bind address [Default: loopback]

-p = port number [Default: 3000]

-e = environment

-d = Run server as daemon

The default User Name and Password for Snorby:

User: snorby

Password: admin

FONTE:

http://github.com/mephux/Snorby

http://wiki.github.com/mephux/Snorby/snorby-recipe-with-barnyard2-unified2-and-apache-jjc

Live Blue News: Akademy 2010: de malas prontas pra Finlândia

27 de Junho de 2010, 0:00 - sem comentários aindaAcontece entre os dias 3 e 10 de julho em Tampere na Finlândia a 8a edição do Akademy – encontro mundial do colaboradores do projeto KDE. Serão oito dias de palestras, workshops, BoFs, hacking sessions, discussões, premiações e confraternização. O Akademy é também o local de realização da Assembléia Geral do KDE e.V., onde as principais decisões do projeto são apresentadas e votadas pelos membros.

Na conferência o destaque vai para as keynotes “MeeGo redefining the Linux desktop landscape” por Valtteri Halla (Nokia) e “Reaching For Greatness” por Aaron Seigo (KDE), e as palestras “The 7 principles of successful open source communities” por Thomas Thym, “Plasma sneaks in your pocket” por Artur Duque de Souza e Alexis Menard e “Social Games” por Dan Leinir Turthra Jensen. Além da conferência serão realizados encontros (sprints) focados em sub-projetos tais como animações do Plasma, QML, Nepomuk, Telepathy, KDevelop e Gluon.

O Akademy 2009, realizado em conjunto com o GUADEC no Gran Canaria Desktop Summit contou com uma participação de dois membros do Live Blue e o pessoal do Instituto Nokia de Tecnologia (INdT). Este ano teremos a maior presença brasileira de todos os Akademies: estarão presentes Sandro Andrade e Tomaz Canabrava do Live Blue, Amanda Castro e Lamarque Souza do KDE-MG, Camila Ayres do KDE-RS, Helio Castro, Mauricio Piacentini, além do pessoal cativo do INdT.

Boa viagem a todos e aguardem em breve as novidades mais quentes sobre o KDE !

Live Blue News: NOKIA disponibiliza material oficial de treinamento em Qt

27 de Junho de 2010, 0:00 - sem comentários aindaA NOKIA começa a disponibilizar o material das primeiras aulas da série Qt in Education. Cada aula é dividida em duas partes de 45 minutos cada, inclui notas para o professor e exercícios para os estudantes avaliarem seu aprendizado após a aula. Além disso, um exercício prático mais elaborado cobre o conteúdo das quatro aulas disponibilizadas até agora. Todo o material está disponível nos formatos PDF, Open Office e Microsoft Powerpoint.

As aulas podem ser obtidas aqui e outras seis já estão sendo preparadas.

Sugestões e comentários podem ser postados no fórum do Qt in Education.

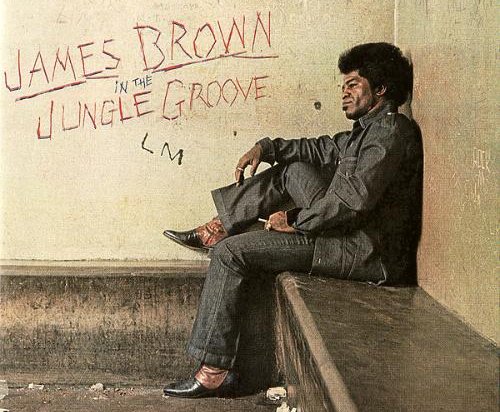

Lucas Almeida Rocha: Raw Grooves

25 de Junho de 2010, 0:00 - sem comentários ainda

It’s hard to define what groove is. It’s a combination of swing, rhythm, and use of space. Usually it arises from the right interaction of sounds from the rhythm section – drums, bass, guitar, and keyboards. You know when it’s there and you know when it’s not. Maceo Parker, a groove maven, usually starts his concerts with something like this:

We’d like to present 2% Jazz and 98% funky stuff. This is known as happy music. Happy music is when you hear it, you start moving and shaking something automatically!

I love groovy music. But I have especial preference for more raw grooves. By raw I mean the grooves that are powerful because they are imperfect, human, noisy and full of energy. Grooves are becoming too synthetic, metronomic, clean, and perfect nowadays. They often lose the point. So, here’s a quick list of some of the raw groovy tunes I love.

Sex Machine by James Brown. Yes, the classic one. It’s full of energy and has a tight groove. Great example of use space between bass, guitar, and drums.

Shake Everything You’ve Got by Maceo Parker. He is one of the most prominent disciples of the James Brown “university” – as he usually says. This song is all about enjoying the moment. My favourite version is in the album Life on Planet Groove.

Rocks by Brecker Brothers. They are a great jazz fusion duo – Michael on sax and Rangy on trumpet. I first heard Rocks in one of the 5 Brecker Brothers albums I bought last year. The groove arises from the alternation of bass and guitar lines on top of a powerful drum beat.

Cissy Strut by The Meters. This is a classic groove – for those into funky stuff. Cissy Strut is a slow-tempo funky song. Great use of space, packed with swing. The drum beat is simply awesome!

Serpentine Fire by Earth Wind & Fire. Ok, it’s quite hard to pick only one tune from those guys. They have a countless number of amazing groovy songs. Serpentine Fire has such a great vibe. Maurice White delivers a great singing performance, packed with energy.

As I said, this is just quick list. Groove is everywhere and, because it’s a subjective thing, people tend to have different favourite artists groove-wise. What are your favourite raw grooves?

Fábio Nogueira: Grsync – Uma mão na roda

23 de Junho de 2010, 0:00 - sem comentários aindaRecentemente precisei de uma solução para sincronizar as minhas fotos, pois para não perdê-las não as deixo num lugar apenas, distribuo em alguns dispositivos móveis. Encontrei o Grsync! Uma GUI do rsync que é uma mão na roda. Backup, sincronismos de arquivos e pastas é com ele mesmo.

Vamos para a sua instalação! Abra o console e digite:

sudo apt-get install grsync

Pronto! Instalado com sucesso…

Gostei tanto do Grsync que resolvi traduzi-lo para o nosso bom e velho (nem tanto) Português do Brasil. Já contatei o desenvolvedor e nas próximas edições o mesmo já virá com as minhas traduções. Enquanto isso, basta baixar o grsync.mo (na pasta \tmp por exemplo) e no console, dentro da mesma, executar:

sudo cp grsync.mo /usr/share/locale/pt_BR/LC_MESSAGES/

Voilá! Grsync totalmente traduzido! Qualquer sugestão sobre a tradução será muito bem vinda.

Inté!

Mônica Paz: As redes sociais de olho na Copa do Mundo 2010

22 de Junho de 2010, 0:00 - sem comentários aindaJá estamos bem cientes da força da inteligência coletiva nas redes sociais da internet de forma que algumas manifestações sociais não apenas surgem de forma caótica e não intencional mas também começam a ser estimuladas, seja com um intuito de divertir ou de forma mais orquestrada e mesmo ideológica.

É o que podemos ver no Twitter com o CALA A BOCA, GALVÃO, uma brincadeira dos telespectadores/internautas insatisfeitos (há tempos) com o narrador da Globo. Já com um aspecto de protesto, foi criado nesta mesma plataforma de microblog o CALA BOCA , TADEU SCHMIDT, para sinalizar a contrariedade da população à fala da emissora em relação ao Dunga, técnico da seleção brasileira, em entrevista coletiva após o segundo jogo do Brasil.

r_evengelista: Vai ser a Seleção Bras. a derrubar a Globo, pelo menos um pouquinho? Quem diria... Maior carrinho da carreira do Dunga, fácil #DiaSEMGlobo

Ambas mobilizações figuraram entre os principais assuntos mencionados no Twitter desde a estréia da copa e avançam na forma de uma mobilização para boicote à audiência da Globo: é o "Dia sem Globo" marcado para a sexta-feira, 25/06, durante o último jogo do Brasil nas eliminatórias da copa.

Ainda em relação aos acontecimentos por volta desse segundo jogo da seleção brasileira, uma comunidade do Orkut foi criada para demonstrar a revolta do torcedor com a expulsão do jogador Kaká.

monicapazz: Já tem comu no orkut "Kaká expluso? Ele não fez nada!" com 74,003 members rsr #bra

Atualmente (22/06 23:02), a comunidade já possui 350,383 membros e com inúmeras entradas nos fóruns com opiniões contra e a favor da expusão, além, é claro, das corriqueiras brincadeiras de orkut e outros tantos assuntos.

Esses exemplos, pautados por casos ocorridos durante a copa, nos mostra como já nos habituamos com o uso das redes sociais não apenas como forma de expressão pessoal mas também de expressão social nos mais diferentes campos. Também nos aponta como estamos usando as funções pós massivas de tais redes para driblar os efeitos da mídia massiva e das grandes corporações como um todo no nosso cotidiano.

Ah! Diversas mídias sociais e sites de notícias também anunciam que já estamos classificados! Vamos ver o que mais acontecerá no ciberespaço incentivado pelo o que vem de lá da Africa da Sul ;-)

Fábio Nogueira: Java no Ubuntu

21 de Junho de 2010, 0:00 - sem comentários aindaQuando você precisa do Java e o mesmo não se encontra nos repositórios, existe uma receita rápida, fácil e indolor.

1. Abra o terminal e digite:

sudo add-apt-repository “deb http://archive.canonical.com/ lucid partner”

Será adicionado o repositório, neste caso ao Ubuntu 10.04 (Lucid Lynx)

2. Em seguida, atualize a lista de fontes e realize a instalação dos pacotes:

sudo apt-get update && sudo apt-get install sun-java6-jre sun-java6-plugin sun-java6-fonts -y

Irá aparecer uma tela de confirmação com os termos da licença. Pronto… Java instalado com sucesso! Quer testar a instalação, digite no terminal:

java -version

Até!

Leonardo Couto Conrado: Snort - Instalação

21 de Junho de 2010, 0:00 - sem comentários aindaUtilizei para esta implementação o snort 2.8.6 e para frontend o Snorby 1.1.3, ambos sobre o FreeBSD 7.2, mais detalhes sobre essas aplicações:- Snort 2.8.6:

http://conteudoopensource.blogspot.com/2010/06/snort-snort-286-em-modo-promiuscuo.html

O snort pode ser utilizado tanto para detectar ataques(IDS colocando-o em modo promiscuo utilizando por exemplo o port mirror no switch) quanto também para detectar e bloquear os ataques(IPS colocando-0 no modo in-line no gateway, firewall de sua rede.), neste tutorial estou utilizando o snort em modo promiscuo realizei um port mirror da porta dos gateways da rede e os alertas estão sendo registrados em um banco mysql.

- Snorby 1.1.3:

O snorby é um dos frontends utilizados para visualizar os alertas gerados pelo snort ele também contém gráficos e estatisticas e com uma interface bastante intuitiva. Conheça-o http://snorby.org/.

Particulamente gostei muito deste frontend, ele ainda esta em fase de desenvolvimento mas já dar para utiliza-lo em produção. Veja os report bugs do mesmo com a identificação de erros e suas devidas correções e ferramentas a ser implementadas: http://github.com/mephux/Snorby/issues.

Desenvolvido utilizando a linguagem de programação ruby on rails para plataforma web. Outro ótimo frontend é o BASE(http://base.secureideas.net/) fork do antigo ACID.

Bem, vamos dar o start-up em nosso assunto principal que é a instalação do snort:

OBS.: Para utilizar o output(alertas e logs) direcionado para banco de dados mysql, vc antes deverá instalar o mysql e suas bibliotecas.

1) Baixe o snort http://www.snort.org/downloads. Descompacte o tallbar(arquivo tar.gz) do snort;

2) Dentro da pasta descompactada, iremos iniciar a configuração, compilção e instalação:

-> Configure com output para DB mysql:

#./configure --with-mysql --with-mysql-includes=/usr/local/include/mysql --with-mysql-libraries=/usr/local/lib/mysql --prefix=/usr/local/snort

# make

# make install

3) Criar estruturas de diretórios do snort

# mkdir /usr/local/etc/snort

Na pasta descompactada do snort, copie os arquivos do diretório conforme abaixo:

# cp /home/leonardo.conrado/snort-2.8.6/etc/* /usr/local/etc/snort/

4) Copiar as rules que deve ser baixados do site snort.org(Vc deve se cadastrar antes) e coloque-as em /usr/local/snort/rules(crie a pasta rules se não existir)

# cp /home/leonardo.conrado/snortrules-snapshot-2860/* /usr/local/snort/rules

5) Configurar o snort, conforme abaixo:

# vi /usr/local/etc/snort/snort.conf

Configure as principais variáveis, veja os exemplos já configurado:

###################################################

# Step #1: Set the network variables. For more information, see README.variables

###################################################

# Setup the network addresses you are protecting

var HOME_NET [192.168.1.0/24]

# List of DNS servers on your network

var DNS_SERVERS [192.168.0.60/32,187.84.92.1,187.84.92.2/32]

# List of web servers on your network

var HTTP_SERVERS [192.168.0.64/32]

# List of sql servers on your network

var SQL_SERVERS [192.168.0.65/32]

# List of SMTP servers on your network

var SMTP_SERVERS 187.84.92.99

# Path to your rules files (this can be a relative path)

# Note for Windows users: You are advised to make this an absolute path,

# such as: c:\snort\rules

var RULE_PATH /usr/local/snort/rules/rules

var SO_RULE_PATH /usr/local/snort/rules/so_rules

var PREPROC_RULE_PATH /usr/local/snort/rules/preproc_rules

###################################################

# Step #6: Configure output plugins

# For more information, see Snort Manual, Configuring Snort - Output Modules

###################################################

# syslog

output alert_syslog: LOG_AUTH LOG_ALERT

# pcap

# output log_tcpdump: tcpdump.log

# database

output database: alert, mysql,user=snort password=senhaBancoSnortmysql dbname=snort host=192.168.0.65

output database: log, mysql,dbname=snort username=snort password=senhaBancoSnortmysql host=192.168.0.65

###################################################

# Step #7: Customize your rule set

# For more information, see Snort Manual, Writing Snort Rules

###################################################

…

6) Para testar inicie o snort, acompanhe a saída se ocorrer algum erro a inicialização será interrompida e vc poderá verificar qual o motivo do o erro:

# /usr/local/snort/bin/snort -c /usr/local/etc/snort/snort.conf

Pontão JuntaDados: Evento Comunitário no FISL11

21 de Junho de 2010, 0:00 - sem comentários aindaEsta é a nossa proposta de participação no FISL 11 junto dos pontos de cultura presentes no evento. A versão completa foi submetida ontem e aguarda aprovação da organização do evento que ocorre em Porto Alegre, de 21 a 24 de julho de 2010.

Para este evento comunitário, o Pontão de Cultura juntaDados convida os representantes dos Pontos de Cultura e outros artistas, educadores e interessados presentes no FISL11 a participarem de um laboratório de interação audiovisual com software livre, além de discutir direitos autorais e distribuição livre de obras audiovisuais no ciberespaço. Por fim, será apresentada a criação de jogos lúdicos e pedagógicos a partir de teclados reciclados. Dessa forma, o evento possuirá três momentos nos quais contamos com a interação do público. O evento visa apresentar as atividades do Pontão junto aos pontos locais incentivando as suas produções e distribuição audiovisuais. Para tal, serão realizadas três atividades.

Pontão JuntaDados: Fórum Internacional de Software Livre (FISL) 2010

17 de Junho de 2010, 0:00 - sem comentários aindaO Fórum Internacional Software Livre (fisl) é considerado o maior encontro de comunidades de software livre da América Latina e um dos maiores do mundo.

Promovido, organizado e realizado pelo Projeto Software Livre Brasil e pela Associação Software Livre.Org – ASL, o fisl se tornou um ponto de encontro anual, de pessoas de todos os lugares do Brasil e do mundo para debates técnicos e estratégicos sobre o desenvolvimento e o uso do Software Livre.

O fisl conta com a participação de empresários, gerentes e administradores de grandes estatais e multinacionais, professores, pesquisadores, estudantes, profissionais das áreas privada e pública, bem como o público em geral.

Neste ano, o 11º Fórum Internacional Software Livre – fisl11, acontece de 21 a 24 de julho, no Centro de Eventos da Pontifícia Universidade Católica do Rio Grande do Sul - PUCRS, em Porto Alegre - RS – Brasil

Informações Gerais: http://softwarelivre.org/fisl11

Leonardo Couto Conrado: Snort - Introdução ao IDS/IPS Snort

17 de Junho de 2010, 0:00 - sem comentários aindaO Snort é um sistema de detecção de invasão baseado em rede (SDIR) de código fonte aberto, possuindo muitos recursos. Ele é sniffer que tem como diferencial a capacidade de inspecionar o payload do pacote, área que contém os dados do mesmo, fazendo o registros dos pacotes, além de detectar as invasões.O Snort é um sistema avançado capaz de detectar quando um ataque

está sendo realizado e, baseado nas características do ataque, alterar ou remodelar sua configuração de acordo com as necessidades, e até avisar ao administrador do ambiente sobre o ataque.

Considera-se o Snort um SDI ligthweight, ou seja, ele pode ser colocado em funcionamento com muito pouco esforço tanto no sentido computacional quanto no sentido configuração e suporte.

Um característica marcante do Snort é a facilidade de criação de assinaturas de ataques. Profissionais da área de segurança da informação sabem da velocidade que os eventos ocorrem no mundo virtual. A prontidão, exatidão e rapidez são assuntos essenciais em se tratando de segurança. Como o Snort é um sistema de código aberto e apresenta linguagem fácil de criação de assinaturas, permite a pronta criação e adição de uma nova assinatura de ataque por parte do

administrador.

O Snort é uma ótima ferramenta, mas como todo aplicativo deve ser bem implementada. Devem ser aplicadas somente as assinaturas de ataques relevantes a realidade da rede. Por exemplo, não é necessário monitorar ataque a banco de dados MySQL se ele não se encontra em uso, o que ocasionaria apenas alertas irrelevantes. Além disso o banco de assinaturas deve estar constantemente atualizado evitando assim que ataques passem desapercebidos. O administrador tendo esses cuidados evita ou minimiza os falsos positivos e falsos negativos.

O profissional responsável pela rede deve certificar-se que o sistema onde o Snort esta operando é o mais seguro possível, ou seja, deve-se esta atendo a segurança do sistema operacional onde o Snort esta rodando. Uma invasão à máquina SDI invalida qualquer alerta do mesmo.

O Snort é um sistema que não requer grandes recursos de hardware. Os recursos de hardware necessário para o sistema operacional em uso atende ao Snort.

O Snort foi projetado para ser executado em uma grande gama de sistemas entre eles Linux, FreeBSD, NetBSD, OpenBSD, Solaris, MacOS, Windows, entre outros.

Existem alguns programas opcionais que podem ser instalados para melhorar/facilitar a administração do sistema. Cita-se os aplicativos para o mundo Linux. Os softwares são:

http://www.snort.org/downloads/additional-downloads/

FONTE: http://www.ginux.ufla.br/files/mono-BrunoSantos.pdf

Guilherme Jr.: IV ENSOL – João Pessoa

17 de Junho de 2010, 0:00 - sem comentários aindaNo início do mês passado fomos ao IV ENSOL, em João Pessoa. O evento foi muito bom. Como estou com preguiça de escrever como ele foi, vou encaminha-los para o relato de Camila. http://camilaoliveira.net/?p=410

Leonardo Couto Conrado: Snort 2.8.6 em modo promíscuo + frontend Snorby 1.1.3

16 de Junho de 2010, 0:00 - sem comentários aindaPontão JuntaDados: Projeto de metareciclagem com teclados: caça-palavras

16 de Junho de 2010, 0:00 - sem comentários aindaContinuando o nosso relato em relação ás pesquisas realizadas neste projeto, que visa a criação de objetos pedagógicos e lúdicos com o aproveitamento de teclados inutilizados para o uso como periférico de computador, vamos dar algumas dicas de jogos que podem ser desenvolvidos em cima dessa idéia.

A atividade em questão hoje é a de caça-palavras: jogo no qual o objetivo é encontrar as palavras posicionadas em diversas direções dentre as letras embaralhadas a partir de um conjunto de pistas.

Vantagens do caça-palavras: