O Projeto Software Livre Bahia (PSL-BA) é um movimento aberto que busca, através da força cooperativa, disseminar na esfera estadual os ideais de liberdade difundidos pela Fundação Software Livre (FSF), possibilitando assim a democratização do acesso a informação, através dos recursos oferecidos pelo Software Livre. Esta busca tem seus alicerces fundados na colaboração de todos, formando um movimento sinérgico que converge na efetivação dos ideais de Liberdade, Igualdade, Cooperação e Fraternidade.

O Projeto Software Live Bahia é formado pela articulação de indivíduos que atuam em instituições publicas e privadas, empresas, governos ou ONGs, e demais setores da sociedade. Além disso o projeto não é subordinado a qualquer entidade ou grupo social, e não estabelece nenhuma hierarquia formal na sua estrutura interna.

Leonardo Couto Conrado: Parque tecnológico da Bahia

30 de Janeiro de 2012, 0:00 - sem comentários aindaA Bahia está muito perto de ter seu primeiro Parque Tecnológico.Este empreendimento surge para abrigar empresas de base tecnológica, centros de pesquisas, universidades e incubadoras de empresas.

Com alto padrão urbanístico, o empreendimento tem um cuidadoso tratamento paisagístico, preservando parte da cobertura da Mata Atlântica e do seu relevo. Localizado na Avenida Paralela, principal eixo de expansão urbana de Salvador, o Parque Tecnológico da Bahia está próximo ao aeroporto de Salvador, centros de tecnologia, instituições de ensino e conta com conexão de fibra ótica.

O Estado da Bahia dispõe de recursos para apoiar empresas inovadoras que se instalem no parque. São 581.000 m² de área, destinados à geração de conhecimento e de negócios de alto valor agregado.

Entenda como vai funcionar:

http://saudeweb.com.br/video/entenda-como-vai-funcionar-o-parque-tecnologico-da-bahia/

Fonte:

http://www.secti.ba.gov.br/parquetecnologico/

Antonio Terceiro: A visual cheat sheet for ANSI color codes

28 de Janeiro de 2012, 0:00 - sem comentários aindaNow and then I want to output some ANSI color escape codes from software I write, and I always end up doing some trial-and-error to figure out the exact codes I want. Sometimes it’s overkill to add a dependency on an existing library that already deals with it, or the language I am using does not have one.

There are a lot of listings of the ANSI color codes out there, but I couldn’t find one that matches the actual codes with the resulting effect in a visual way. Even the Wikipedia article has a colored table with the actual colors, but I have to lookup manually which code combination produces which color.

So I spent a few minutes to write a shell script that prints all useful combinations, formatted with themselves. This way I can quickly figure out which exact code I want to achieve the desired effect.

The code for now is very simple:

#!/bin/sh -e

for attr in $(seq 0 1); do

for fg in $(seq 30 37); do

for bg in $(seq 40 47); do

echo -n "\033[$attr;${bg};${fg}m$attr;$fg;$bg\033[m "

done

echo

done

done

Is there a package in Debian that already does that? Would people find it useful to have this packaged?

update: it turns out you can find some similar stuff on google images. It was a quick and fun hack, though.

Leonardo Couto Conrado: Plugin do Nagios para verificar a fila de e-mails do servidor Qmail

20 de Janeiro de 2012, 0:00 - sem comentários aindaOBS.: O plugin é executado através do NRPE na máquina remota, logo, o script deve ser colocado junto aos outros plugins do nagios na máquina cliente, ou seja, no servidor Qmail e não no servidor Nagios.Copie o script abaixo, que irá checar a fila de e-mails, para o diretório de plugins do Nagios no seu servidor Qmail:

# vi /usr/local/nagios/libexec/check_qmail_queue

###############################################################

# Script checar fila de e-mails do Qmail

# Por Leonardo Couto Conrado

# Em 20.01.2012

###############################################################

#!/bin/sh

OK=0

WARNING=1

CRITICAL=2

UNKNOWN=3

criticalMsgsInQueue=90

warningMsgsInQueue=80

mailQueue=$(/usr/local/bin/qmailctl queue | grep "messages in queue:" | awk -F ":" '{print $2}')

if [ $mailQueue -gt $criticalMsgsInQueue ]; then

echo "NÚMERO DE MENSAGENS NA FILA ULTRAPASSOU O LIMITE DE CRITICAL, $mailQueue MSGS NA FILA!"

exit $CRITICAL

fi

if [ $mailQueue -gt $warningMsgsInQueue ]; then

echo "NÚMERO DE MENSAGENS NA FILA ULTRAPASSOU O LIMITE DE WARNING, $mailQueue MSGS NA FILA!!"

exit $WARNING

else

echo "NÚMERO DE MENSAGENS NA FILA ESTÁ OK, IGUAL A $mailQueue MSGS NA FILA."

exit $OK

fi

exit $UNKNOWN

# chmod +x /usr/local/nagios/libexec/check_qmail_queue

Para ativar o check, devemos inserir o comando e o serviço no servidor do Nagios. Segue procedimento para ser executado no Nagios:

1 - Crie o comando no arquivo commands.cfg (No ambiente usado para esse "how to" o arquivo encontra-se em /usr/local/nagios/etc/objects/commands/commands.cfg no servidor Nagios:

vi /usr/local/nagios/etc/objects/commands/commands.cfg

#'check_nrpe_qmail_queue' command definition

define command{

command_name check_nrpe_qmail_queue

command_line $USER2$/check_nrpe -H $HOSTADDRESS$ -c check_msgs_qmail_queue

}

2 - Crie o serviço para o servidor Qmail:vi /usr/local/nagios/etc/objects/services/linux-services.cfg

define service{

use non-critical-services ; Name of service template to use

host_name SRVLMSSAMAIL01

service_description EMAILS IN QUEUE

check_command check_nrpe_qmail_queue

}

3 - Configure o check no NRPE no servidor Qmail:

vi /usr/local/nagios/etc/nrpe.cfg command[check_msgs_qmail_queue]=/usr/local/nagios/libexec/check_qmail_queue

4 - Reinicie o serviço do Nagios no servidor Nagios e o serviço do NRPE no servidor de e-mail Qmail.

Vicente Aguiar: #SOPAblackoutBR: Brasil se mobiliza contra projeto de lei nos EUA que ataca a liberdade na Internet

16 de Janeiro de 2012, 0:00 - sem comentários ainda![]()

No dia 18/01/12 diversos sites, blogs e redes sociais irão aderir ao #SOPABlackoutBR e ficar indisponíveis como forma de protesto! Motivo: mostrar às autoridades Brasileiras e as grandes corporações a posição da sociedade brasileira em relação ao "SOPA" nos EUA e demais práticas, normas, medidas judiciais e leis que ameaçam a liberdade na Internet no mundo e no Brasil.

Mas que "SOPA" é essa?

SOPA é a sigla de "Stop Online Piracy Act", que está ligada a um projeto de Lei nos EUA que se diz a favor do "Combate à Pirataria Online". Contudo, na prática, esse projeto estabelece o uso no território Americano de um mecanismo de censura sobre a Internet semelhante ao utilizado em países como a China, Irã e Síria, com a desculpa de coibir a "pirataria online". Isso significa que o projeto pretende combater práticas sociais que historicamente utilizamos para ter acesso à qualquer obra cultural na internet: trocar, compartilhar, emprestar, remixar, etc.

O problema maior é que o SOPA não afetará apenas os Estados Unidos, pois esse país, além de concentrar a maior parte da infra-estrutura da internet, concentra quase todos os serviços e sites que utilizamos diariamente, e que podem ser afetados tais como Youtube, Facebook, WordPress, Google, Gmail, Twiiter, e muitos outros. Temos de lembrar também que muitos sites são hospedados nos EUA, mesmo sem ter TLD americano e outros fora dos EUA com TLD americano como (.com, .net, .org) em ambos os casos o site estará debaixo da legislação Americana.

SOPA também prevê instrumentos para bloquear os serviços de publicidade e pagamento online sob a jurisdição dos EUA, impactando qualquer site no mundo, apenas com base em uma denuncia de suspeita,e sem ordem judicial.

Os problemas não acabam por ai, o SOPA afetará profundamente a liberdade de expressão na Internet, todos os sites se verão obrigados a aplicar mecanismos de auto-censura, e filtrar toda atividade online de seus usuários para evitar serem bloqueados.

O que diz a lei (SOPA)?

Quando um site for denunciado, todos os demais sites que tenham “relacionamento” com ele e não queiram sofrer as conseqüências legais terão cinco dias para:

- ISP: Deverão bloquear os seus DNS (impedindo o acesso ao domínio)

- Serviço de hospedagem: Deverão bloquear o acesso ao site

- Publicidade: Deverão bloquear a publicidade

- Serviços de pagamento: Deverão congelar os fundo

- LInks : Deverão ser removidos links ao site

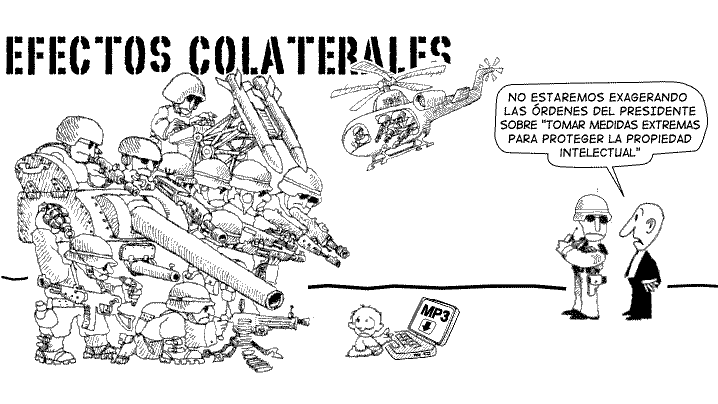

Efeitos colaterais

Os provedores de Internet, email, blogs gratuitos, mensageiros instantâneos e redes sociais serão forçados a espionar todo conteúdo publicado por seus usuários em busca de material não autorizado e eventualmente bloqueá-los.

As comunidades online, em especial as comunidades colaborativas que são o fenômeno da Internet que afetam mais profundamente a nossa sociedade, ou seja, desde a esfera cultural, política, social até a econômica. O bloqueio de sites e tecnologias a serviço destas comunidades irá em muitos casos impedida-las de continuar existindo.

Muitas tecnologias (como a rede anônima “TOR”, os DNS alternativos, as redes P2P e os proxys VPN) que permitem a navegação e/ou distribuição de informações anônimas e sem censura, e que são fundamentais para muitos ativistas e organizações políticas em todo o mundo, basicamente se verão ilegais de um dia para outro.

O Brasil e o SOPA

No Brasil estamos ha anos lutando contra o o AI5Digital (PL 84/99) e a favor do Marco Civil da Internet (PL 2126), tem sido uma luta incansável. Todo este esforço pode ser perdido com a aprovação do SOPA, pois junto com a lei Sinde na Espanha e Hadopi na França, ele pode ser um terrível instrumento de pressão para que o Brasil e demais países adotem legislações semelhantes. É importante lembrar que a Lei Sinde que aparentemente havia sido brecada por ativistas Espanhois, foi aprovada logo no inicio do novo mandato sob grande pressão Americana, e que o AI5Digital, que fora congelado em 2008 voltou a tona no inicio deste ano com grande pressão para aprovação. Não podemos descansar nenhum minuto!

Quem está se mobilizando?

Há uma grande reação nos EUA contra o SOPA e o Protect IP Act. O principal articulador da luta contra o bloqueio da Internet é a Electronic Frontier Foundation. Ativistas do mundo inteiro se mobilizam contra essas medidas. Organizações da sociedade civil, tais como a Wikipedia e a Mozilla Foundation se mobilizam igualmente junto com corporações como o Google e o Yahoo. No Brasil, os ativistas da liberdade na Internet que lutam contra o AI-5 Digital se mobilizam desde o ano passado para denunciar o SOPA. Diversos blogueiros também têm denunciado essas investidas que visam censurar e bloquear a rede. Existe até um aplicativo para celulares Android que permite o usuário identificar as empresas que apóiam o SOPA

Saiba mais sobre o assunto nas fontes abaixo.

Fontes: Site do Mega Não, Trezentos, Electronic Frontier Foundation

Aurelio A. Heckert: 18 de janeiro tire seu site do ar contra PIPA e SOPA

13 de Janeiro de 2012, 0:00 - sem comentários ainda- When:January 18, 2012

- URL:http://www.reddit.com/tb/obg8v

- Address:Global

Governos gostam de censura, temem a inovação e sempre protegem o statu quo. Isso não é diferente no Brasil e não é diferente nos EUA, por mais que se declarem defensores da liberdade.

No momento temos dois projetos tramitando no governo americano que podem inviabilizar a internet livre em todo o mundo e ainda podem influenciar leis equivalentes em outros governos. São os projetos:

- PIPA — Protect Intellectual Property Act

- SOPA — the Stop Online Piracy Act

Muitos blogs já tem publicado ou estampado mensagens anti-PIPA/SOPA, mas agora o movimento pode ficar mais "impactante". O Reddit anunciou que vai bloquear o site por 12 horas em protesto contra esses projetos e Jimmy Wales defende que a Wikipédia faça o mesmo.

Se você concorda com os que defandem a Internet livre:

Bloqueie seu site ou blog no dia 18 de Janeiro por 12 horas.

de 13:00 até 01:00 UTC – ou seja – 10:00 até 22:00 Brasilia

Leonardo Couto Conrado: Script para atualizar periodicamente blacklists selecionadas do squidGuard

11 de Janeiro de 2012, 0:00 - sem comentários aindaO script abaixo irá baixar os arquivos tar.gz de blacklist dos sites squidguard.mesd.k12.or.us e www.shallalist.de, após isso ele irá descompactar os arquivos e copiar as pastas de blacklists, que estejam listados por você nos arquivos bls_mesd.txt e bls_shalla.txt, para o diretório de blacklists do squidGuard, após isso mudará o dono dos diretórios de blacklists do squidGuard para o usuário squid e por ultimo ele irá recompilar as blacklists transformando-as em arquivo de banco de dados para o squidGuard. O conteúdo da pasta utlizada para baixar e descompactar os tar.gz será limpa no final do processo.

-> PARA AGENDAR A EXECUÇÃO DO SCRIPT UTILIZE O crontab.

#!/bin/bash

###############################################################

# Atualizando blacklists selecionadas para o squidGuard

# Por Leonardo Couto Conrado

# Em 11/01/2012

###############################################################

# README:

# Crie o diretorio da variavel dirWork

# Crie o arquivo de log da variavel logUpBlackLists

# Crie o arquivo /usr/local/upblacklists/bls_mesd.txt ele deverá conter as blacklists desejadas da mesd squidguard.mesd.k12.or.us para serem copiadas para as blacklists do squidGuard

# Crie o arquivo /usr/local/upblacklists/bls_shalla.txt ele deverá conter as blacklists desejadas da shalla www.shallalist.de para serem copiadas para as blacklists do squidGuard

clockNow=$(date +%d.%m.%Y-%H:%M)

dirBlackListSquidGuard=/usr/local/squidGuard/db/blacklists/

dirWork=/usr/local/upblacklists/work/

dirUpBlackLists=/usr/local/upblacklists/

squidGuardCreateDBs="/usr/local/squidGuard/bin/squidGuard -C all"

urlListMesd=http://squidguard.mesd.k12.or.us/blacklists.tgz

urlListShalla=http://www.shallalist.de/Downloads/shallalist.tar.gz

fileTgzMesd=blacklists.tgz

fileTgzShalla=shallalist.tar.gz

fileBlacklistsMesd=blacklists/

fileBlacklistsShalla=BL/

logUpBlackLists=/var/log/updatebacklists.log

numBlsMesd=$(cat $dirUpBlackLists"bls_mesd.txt" | wc -l)

numBlsShalla=$(cat $dirUpBlackLists"bls_shalla.txt" | wc -l)

counter=1

# INICIO

cd $dirWork

wget -c $urlListMesd

wget -c $urlListShalla

if [ $? = 0 ]; then

tar -xzf $dirWork$fileTgzMesd

tar -xzf $dirWork$fileTgzShalla

cd $dirWork$fileBlacklistsMesd

echo $clockNow " - ANDAMENTO COPIA DAS BLS DA MESD: " >> $logUpBlackLists

while [ $counter -le $numBlsMesd ]; do

blMesd=$(cat $dirUpBlackLists"bls_mesd.txt" | awk -v VAR=$counter 'NR == VAR {print $0}')

/bin/cp -fv $dirWork$fileBlacklistsMesd$blMesd/domains $dirBlackListSquidGuard$blMesd >> $logUpBlackLists

/bin/cp -fv $dirWork$fileBlacklistsMesd$blMesd/urls $dirBlackListSquidGuard$blMesd >> $logUpBlackLists

let counter=counter+1

done

counter=1

cd $dirWork$fileBlacklistsShalla

echo $clockNow " - ANDAMENTO COPIA DAS BLS DA SHALA: " >> $logUpBlackLists

while [ $counter -le $numBlsShalla ]; do

blShalla=$(cat $dirUpBlackLists"bls_shalla.txt" | awk -v VAR=$counter 'NR == VAR {print $0}')

/bin/cp -fv $dirWork$fileBlacklistsShalla$blShalla/domains $dirBlackListSquidGuard$blShalla >> $logUpBlackLists

/bin/cp -fv $dirWork$fileBlacklistsShalla$blShalla/urls $dirBlackListSquidGuard$blShalla >> $logUpBlackLists

let counter=counter+1

done

echo $clockNow " - ANDAMENTO DAS PERMISSOES PARA SQUID NAS BLS DO SQUIDGUARD: " >> $logUpBlackLists

chown squid -R -v $dirBlackListSquidGuard >> $logUpBlackLists

echo $clockNow " - RECOMPILANDO AS DBS DO SQUIDGUARD: " >> $logUpBlackLists

echo `$squidGuardCreateDBs` >> $logUpBlackLists

echo $clockNow " - LIMPANDO DIRETORIO WORKS: " >> $logUpBlackLists

cd $dirWork && rm -rf ./

else

echo $clockNow ' - FALHOU DOWNLOAD DE UMA DAS BLS: ' >> $logUpBlackLists

fi

exit 0

Leonardo Couto Conrado: Sessão Fix BUG

10 de Janeiro de 2012, 0:00 - sem comentários aindaBUG: NFS mount: failed, reason given by server: Permission denied

Versão NFS utilizada: nfs-utils-1.0.9-50.el5 e nfs-utils-lib-1.0.8-7.6.el5

Sistema utilizado: Red Hat Enterprise Linux Server release 5.3 Beta (Tikanga)

SINTOMA:

Ao tentar mapear um diretório remoto via NFS no cliente aonde o mesmo possui as devidas permissões para acesso ao diretório no server é apresentada uma mensagem de erro informando:

mount: failed, reason given by server: Permission denied.

PROBLEMA:

Durante a inicialização do cliente o filesystem que controla o NFSD não é montado.

SOLUÇÃO:

É necessário montar manualmente o filesystem especial nfsd.

Adicione no arquivo /etc/fstab:

# vi /etc/fstab ######################################### # FIX - BUG 692968 PERMISSION DENIED NFS ######################################### none /proc/fs/nfsd nfsd defaults 0 0Reler o arquivo /etc/fstab

# mount -aAgora tente mapear novamente o diretório remoto.

REFERÊNCIA:

https://bugzilla.redhat.com/show_bug.cgi?id=264661

http://juljas.net/lpt/post/nfs-permission-denied#comment-118

Antonio Terceiro: Life after exec()

9 de Janeiro de 2012, 0:00 - sem comentários aindaFrom the “not necessarily big news, but still useful” department.

The situation: for Very Good Reasons™, you want to replace your current process by calling exec(), but you still want to have the chance to do something after the process you exec()ed finishes.

This is a simple technique I just came up with: just before replacing the current process by calling exec(), you fork() a process in the background that will wait for the current process id to disappear from the process list, and then does whatever you want to do.

A simple proof-of-concept I wrote is composed of two bash programs: wrapper and real.

real is really simple: it just waits a few seconds and then prints its process id to the console:

#!/bin/bash

sleep 5

echo $BASHPID

wrapper is the program that handles the situation we want to exercise: it replaces itself with real, but still has the chance to do something after real finishes. In this case, wrapper notifies the user that real finished.

#!/bin/bash

echo $BASHPID

real_program_pid=$BASHPID

(

while ps -p "$real_program_pid" >/dev/null; do

sleep 0.1s

done

notify-send 'real program finished'

) &

exec ./real

One nice property that wrapper explores is that when exec() starts real, it really replaces wrapper, and therefore has the same process id (in this case accessible by bash in the $BASHPID variable). Because of this, the background process that wrapper starts just before the exec() call already knows which process it has to watch for.

The actual code for waiting is not optimal, though. I cannot use waitpid() (the wait builtin in bash), since real is not a child process of wrapper. I went with a brute force approach here, and I am pretty sure there is a cheaper way to wait for a random PID without a busy loop (but that wasn’t the point here).

Leonardo Couto Conrado: Instalando NRPE no SlackWare

7 de Janeiro de 2012, 0:00 - sem comentários aindaUtilizado os seguintes pacotes do NRPE e Nagios Plugins para serem instalados no Slackware 13.37.0 Kernel 2.6.37.6-smp:nagios-plugins-1.4.15 http://www.nagios.org/download/plugins

nrpe-2.13 http://sourceforge.net/projects/nagios/files/

Vamos para a instalação:

Descompactando, ajustando, compilando e instalando o nagios plugins:

# tar -xzf nagios-plugins-1.4.15.tar.gz # cd nagios-plugins-1.4.15> # ./configure --prefix=/usr/local/nagios # make # make install

Descompactando, ajustando, compilando e instalando o NRPE:

# tar -xzf nrpe-2.13.tar.gz # cd nrpe-2.13/ # ./configure # make all # make install

Adicione manualmente o user e group nagios, caso a instalação não tenha criados:

# adduser nagios # groupadd nagios # usermod -G nagios nagiosPermissão de proprietário e grupo proprietário nagios no diretório abaixo:

#chown nagios.nagios /usr/local/nagios

Finalizando a instalação do pacote NRPE:

# make install-plugin

# make install-daemon

# make install-daemon-config

Permissão de proprietário e grupo proprietário nagios no diretório abaixo:

# chown -R nagios.nagios /usr/local/nagios/libexec

# vi /etc/services nrpe 5666/tcp # NRPE

Adicionando o daemon NRPE para ser controlado pelo inetd (tcp wrapper) do Linux:

# vi /etc/inetd.conf nrpe stream tcp nowait nagios /usr/sbin/tcpd /usr/local/nagios/bin/nrpe -c /usr/local/nagios/etc/nrpe.cfg -i

Editar /usr/local/nagios/etc/nrpe.cfg e dar as permissões de quem pode se conectar a esse host:

EXEMPLO:

# vi /usr/local/nagios/etc/nrpe.cfg allowed_hosts=127.0.0.1,192.168.9.144,192.168.1.69

Especificar também os serviços serão checados na máquina local:

EXEMPLO:

# vi /usr/local/nagios/etc/nrpe.cfg command[check_proc_qmail_supervise_pop3d]=/usr/local/nagios/libexec/check_procs -w 1:1 -c 1:1 -a "supervise qmail-pop3d" command[check_proc_qmail_supervise_smtpd]=/usr/local/nagios/libexec/check_procs -w 1:1 -c 1:1 -a "supervise qmail-smtpd" command[check_proc_qmail_supervise_imapd]=/usr/local/nagios/libexec/check_procs -w 1:1 -c 1:1 -a "supervise qmail-imapd" command[check_proc_qmail_supervise_qmqpd]=/usr/local/nagios/libexec/check_procs -w 1:1 -c 1:1 -a "supervise qmail-qmqpd" command[check_proc_qmail_supervise_send]=/usr/local/nagios/libexec/check_procs -w 1:1 -c 1:1 -a "supervise qmail-send"

A maioria dos checks feitos na máquina local exigem privilégios de root, como o daemon NRPE é inicializado com o usuário nagios muitos checks terão saídas negadas pelo SO então utilizar o sudo como solução de contorno liberando o usuários nagios a executar comandos especificados como root. Para isso:

1 - Editar /usr/local/nagios/etc/nrpe.cfg e tirar o comentário da seguinte linha no arquivo, habilitando o uso do sudo pelo NRPE:

# vi /usr/local/nagios/etc/nrpe.cfg2 - Editar /etc/sudores e colocar os comandos que serão executados pelo usuário nagios como se fossem o root executando-os :

command_prefix=/usr/bin/sudo

# vi /etc/sudoresReiniciei o NRPE, para isso execute um restart no daemon inetd que controla o daemon do NRPE:

# Nagios

nagios ALL=(ALL) NOPASSWD: /usr/local/nagios/libexec/check_qmail_queue

nagios ALL=(ALL) NOPASSWD: /usr/local/nagios/libexec/check_procs

nagios ALL=(ALL) NOPASSWD: /usr/local/nagios/libexec/check_users

nagios ALL=(ALL) NOPASSWD: /usr/local/nagios/libexec/check_load

nagios ALL=(ALL) NOPASSWD: /usr/local/nagios/libexec/check_disk

nagios ALL=(ALL) NOPASSWD: /usr/local/nagios/libexec/check_swap

nagios ALL=(ALL) NOPASSWD: /usr/local/nagios/libexec/check_mem.pl

# /etc/rc.d/rc.inetd restart

NO SERVDIDOR DO NAGIOS TESTE A COMUNICAÇÂO COM O HOST REMOTO:

# /usr/lib64/nagios/plugins/check_nrpe -H 192.168.65.100

PARA HABILITAR E VISUALIZAR O DEBUG DO NRPE UTILIZE O HOW TO ABAIXO:

Editar /usr/local/nagios/etc/nrpe.cfg

# vi /usr/local/nagios/etc/nrpe.cfg

debug=1

Editar /etc/syslog.conf

# vi /etc/syslog.confReiniciei o NRPE:

####################

# LOG PARA O NRPE

####################

daemon.debug /var/log/nrpe

# /etc/rc.d/rc.inetd restart

Reload do syslog:

# killall -HUP syslogd

OpenStreetMap na revista Tema

6 de Janeiro de 2012, 2:14 - sem comentários aindaEm outubro, após a palestra na Latinoware, eu e Djavan Fagundes fomos entrevistados pela jornalista Loyanne Salles, a qual se interessou em fazer uma matéria sobre o OpenStreetMap para a revista Tema.

A matéria foi publicada na edição de dezembro/2011 e ficou muito interessante. Veja a matéria ou acesse a edição completa da revista.

A revista Tema é uma publicação do Serpro, a empresa de TI do governo federal.

Wille Marcel: OpenStreetMap na revista Tema

6 de Janeiro de 2012, 0:00 - sem comentários aindaEm outubro, após a palestra na Latinoware, eu e Djavan Fagundes fomos entrevistados pela jornalista Loyanne Salles, a qual se interessou em fazer uma matéria sobre o OpenStreetMap para a revista Tema.

A matéria foi publicada na edição de dezembro/2011 e ficou muito interessante. Veja a matéria ou acesse a edição completa da revista.

A revista Tema é uma publicação do Serpro, a empresa de TI do governo federal.